Google giải thích cơ chế hoạt động của mã độc Joker, vào xem ngay để tránh bị mất tiền oan nhé!

Tháng 9/2019, Google đã từng gỡ bỏ 24 ứng dụng có tổng lượt tải lên đến 500.000 vì có chứa mã độc Joker. Đội nghiên cứu bảo mật của Google đã công bố cách thức lừa đảo của mã độc này và tại sao chúng lại có thể dễ dàng qua mắt được hệ thống Google Play Protect.

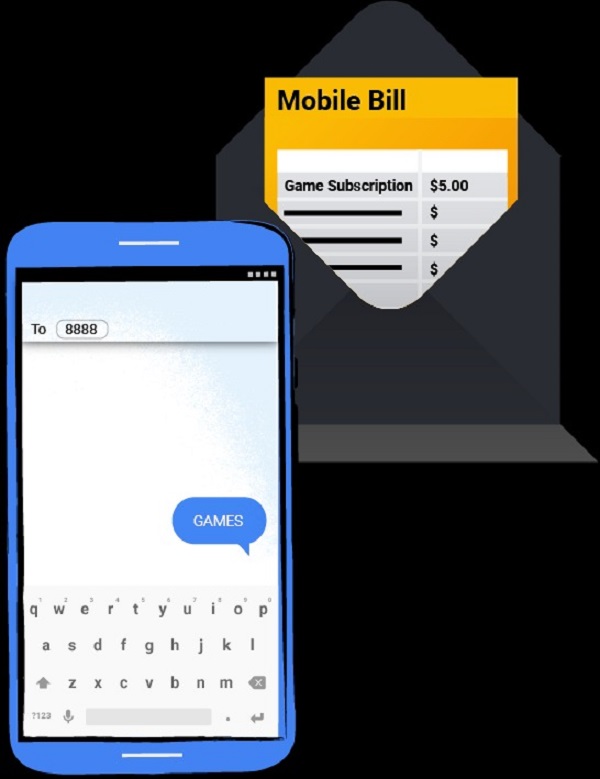

Lần đầu tiên bị phát hiện vào năm 2017 với tên là Bread, loại mã độc này được cài cắm trực tiếp vào ứng dụng và tự động kích hoạt dịch vụ Premium qua các tin nhắn SMS tính phí.

Google Play Protect ra đời với tính năng hạn chế quyền SMS, thế là loại mã độc này lại chuyển sang phương thức khác.

Theo giải thích từ Google, các phiên bản đầu tiên của các ứng dụng này là hoàn toàn sạch sẽ để tăng dần lượng người dùng đồng thời qua mặt Google Play Protect.

Khi đã đạt đủ độ tin tưởng, các bản cập nhật sẽ dần cài cắm mã độc vào. Vì đã được sử dụng lâu và cung cấp đủ quyền nên các ứng dụng này sẽ bắt đầu "móc túi" người dùng với cơ chế tương tự như mã độc Bread.

Google Play Protect đã phát hiện và gỡ bỏ thêm 1.700 ứng dụng dính mã độc Joker trước khi chúng được tải xuống bởi người dùng.

Việc tải ứng dụng lên CH Play dễ dàng là một ưu điểm, vì có thể gây dựng được một kho ứng dụng khổng lồ, phong phú. Nhưng cũng ẩn chứa nhiều rủi ro vì rất khó cho Google có thể kiểm soát được hết tất cả những nội dung này.

Phải chăng Google nên siết chặt thêm chính sách cho các nhà phát triển ứng dụng?

Nguồn: 9To5Google

Xem thêm: Sinh viên Việt Nam tạo hàng chục app quảng cáo, lây nhiễm mã độc hàng triệu người dùng

ĐĂNG NHẬP

Hãy đăng nhập để comment, theo dõi các hồ sơ cá nhân và sử dụng dịch vụ nâng cao khác trên trang Tin Công Nghệ của

Thế Giới Di Động

Tất cả thông tin người dùng được bảo mật theo quy định của pháp luật Việt Nam. Khi bạn đăng nhập, bạn đồng ý với Các điều khoản sử dụng và Thoả thuận về cung cấp và sử dụng Mạng Xã Hội.