Cổng Thunderbolt 3 xuất hiện lỗi bảo mật nghiêm trọng khiến máy tính người dùng có thể bị xâm nhập chỉ dưới 5 phút

Sở hữu tốc độ chuyển file lên đến 40 Gbps cùng với khả năng sạc và kết nối thiết bị ngoại vi 4K, giao diện cổng Thunderbolt của Intel cho phép người dùng truy cập trực tiếp vào bộ nhớ của máy tính. Nhưng cũng vì chính khả năng này mà Thunderbolt gặp phải một lỗi bảo mật nghiêm trọng.

Thậm chí, Microsoft đã ra thông báo các dòng thiết bị Surface sẽ không sử dụng Thunderbolt cũng vì lỗ hổng bảo mật này.

Năm ngoái, một loạt lỗi bảo mật xuất hiện được đặt tên là Thunderclap, đã cho phép một hacker sử dụng USB chứa mã độc lợi dụng khả năng truy cập bộ nhớ trực tiếp của Thunderbolt để vượt qua toàn bộ các giao thức an toàn của máy tính.

Để khắc phục lỗi Thunderclap, người dùng có thể không cho phép các thiết bị chưa tin tưởng (Untrusted Device) kết nối với máy hoặc ngắt luôn kết nối của cổng Thunderbolt, tuy nhiên các đợt tấn công mới vẫn có thủ đoạn để đối phó với cách này.

Theo báo cáo của Wired, nghiên cứu sinh Björn Ruytenberg của Đại học Công nghệ Eindhoven đã tiết lộ đợt tấn công mới có tên là Thunderspy, có thể vượt qua màn hình đăng nhập hoặc các cổng Thunderbolt bị khoá.

Thunderspy có thể triển khai tấn công trên các máy tính Windows và Linux được sản xuất trước 2019, thậm chí chúng còn có thể qua mặt được mã hoá phần cứng.

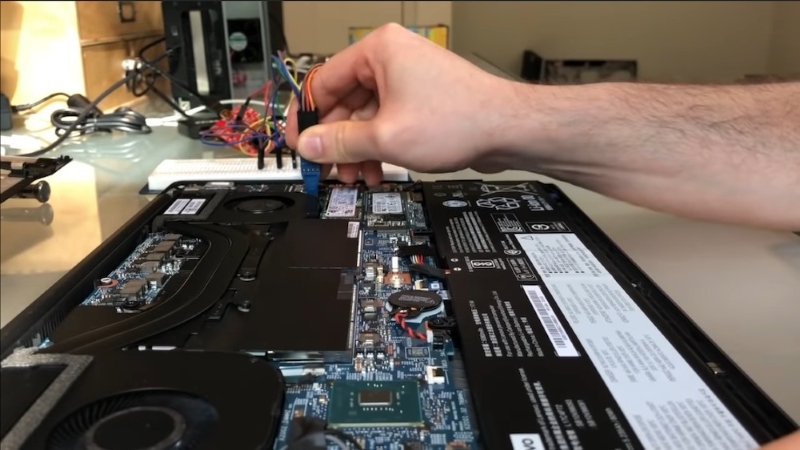

Kĩ thuật này có thể được thực hiện dưới 5 phút, chỉ cần kẻ cẳp có trong tay thiết bị cần hack. "Tất cả những gì chúng cần làm là gỡ tấm bảo vệ phía sau, gắn thiết bị của chúng vào và cài đặt lại phần mềm là đã có thể nắm toàn bộ quyền truy cập vào laptop", Ruytenberg nói.

Để ngăn chặn đợt tấn công trước của Thunderclap, Intel đã phát triển chương trình Bảo vệ truy cập bộ nhớ trực tiếp Kernel (Kernel Direct Memory Access Protection), chương trình này cũng chặn được Thunderspy.

Tuy vậy, Kernel không được trang bị trên các máy được sản xuất trước 2019 và xuất hiện khá thưa thớt trên các thiết bị sản xuất sau 2019. Chỉ một vài hệ máy HP, Lenovo và các máy Dell được bán sau 2019 là được trang bị chương trình này. Một điều đáng lưu ý là các dòng máy của Apple không bị ảnh hưởng bởi lỗi bảo mật này.

Bạn có thể xem đợt tấn công trong video dưới đây:

"Tôi đã phân tích và phát hiện ra rằng phần firmware của Thunderbolt cũng chứa trạng thái bảo mật của bộ điều khiển,", theo lời Ruytenberg. "Từ đó tôi phát triển phương pháp để chuyển trạng thái bảo mật thành "không có", đồng thời vô hiệu hoá tất cả các giao thức."

Phương pháp này sử dụng bộ thiết bị có trị giá khoảng 10 triệu đồng, một bộ nạp giao tiếp SPI và một thiết bị ngoại vi gần 5 triệu để thực hiện đợt tấn công trực tiếp.

Ruytenberg tin rằng toàn bộ hệ thống này có thể tích hợp trong một thiết bị với giá rơi vào khoảng 200 triệu. "Các đơn vị An ninh và Tình báo hoàn toàn có thể thu nhỏ thiết bị này một cách dễ dàng", anh nói thêm.

Sau khi được thông báo về lỗ hổng bảo mật này, Intel khuyến cáo người dùng không nên sử dụng các thiết bị ngoại vi lạ. Tuy nhiên, biện pháp phòng vệ tốt nhất là đừng để máy tính cá nhân rơi vào tay hacker.

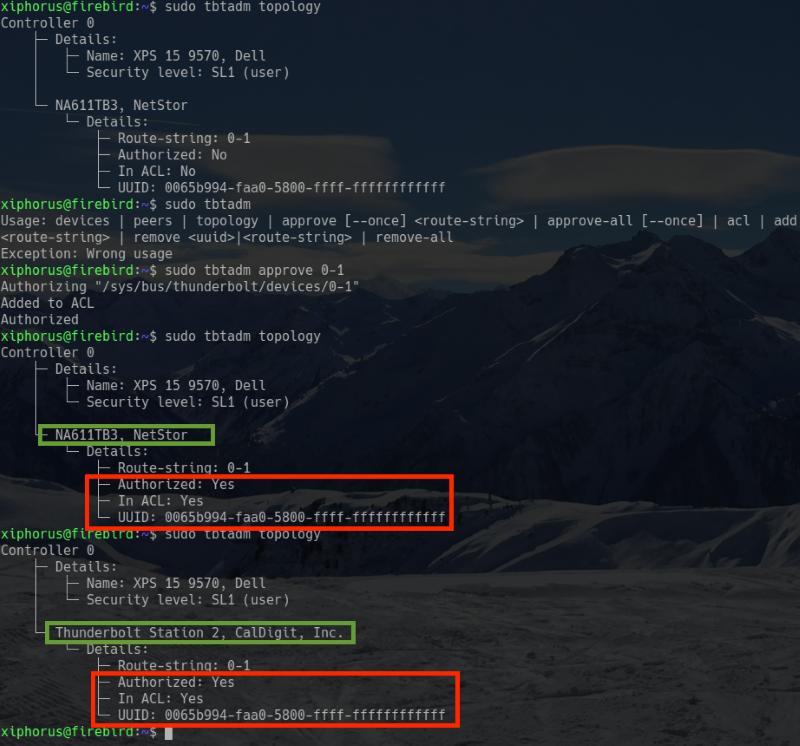

Bạn có thể kiểm tra liệu máy tính của bạn có dễ bị tấn công bởi Thunderspy bằng cách sử dụng phần mềm miễn phí được tạo ra bởi Ruytenberg tại đây.

Bạn đã kiểm tra xem máy mình có lỗi Thunderspy chưa?

Nguồn: Techspot

Xem thêm:

- Vivo Y70s 5G lộ điểm sức mạnh trên Geekbench, dùng chip Exynos 880 chưa ra mắt, dự kiến sẽ có giá rất phải chăng

- iQOO Z1 5G dùng chip MediaTek Dimensity 1000+ lộ giá bán và điểm hiệu năng AnTuTu thế này bạn thấy ok chưa?

ĐĂNG NHẬP

Hãy đăng nhập để comment, theo dõi các hồ sơ cá nhân và sử dụng dịch vụ nâng cao khác trên trang Tin Công Nghệ của

Thế Giới Di Động

Tất cả thông tin người dùng được bảo mật theo quy định của pháp luật Việt Nam. Khi bạn đăng nhập, bạn đồng ý với Các điều khoản sử dụng và Thoả thuận về cung cấp và sử dụng Mạng Xã Hội.